Gli hacker considerano spesso le crisi come un'opportunità e l'attuale emergenza sanitaria e sociale non è da meno.

L'emergenza sanitaria e sociale - con crisi economica senza precedenti ormai all'orizzonte - è terra di conquista per malintenzionati del Web, che sfruttano la situazione facendo leva su debolezza e vulnerabilità degli utenti per mettere a segno operazioni di phishing e truffe online.L'analisi e i dati di Google su questo fenomeno al tempo del Coronavirus.

Il gruppo di analisi delle minacce di Google (TAG) è un team specializzato di esperti di sicurezza che lavora per identificare, segnalare e fermare il phishing e l'hacking sostenuto dal governo contro Google e le persone che utilizzano i nostri prodotti.

Lavoriamo su tutti i prodotti Google per identificare nuove vulnerabilità e minacce. Oggi condividiamo le nostre ultime scoperte e le minacce che stiamo vedendo in relazione a COVID-19.

COVID-19 come esca generale

Gli hacker considerano spesso le crisi come un'opportunità e COVID-19 non è diverso. Attraverso i prodotti Google, stiamo assistendo a cattivi attori che utilizzano temi correlati a COVID per creare urgenza in modo che le persone rispondano agli attacchi di phishing e alle truffe. I nostri sistemi di sicurezza hanno rilevato esempi che vanno dalle false richieste di beneficenza e ONG, ai messaggi che cercano di imitare le comunicazioni del datore di lavoro ai dipendenti che lavorano da casa, ai siti Web che si presentano come pagine ufficiali del governo e agenzie di sanità pubblica. Recentemente, i nostri sistemi hanno rilevato 18 milioni di malware e phishing di messaggi Gmail al giorno correlati a COVID-19, oltre a oltre 240 milioni di messaggi spam quotidiani correlati a COVID. I nostri modelli di apprendimento automatico si sono evoluti per comprendere e filtrare queste minacce e continuiamo a impedire a oltre il 99,9 percento di spam, phishing e malware di raggiungere i nostri utenti.Come gli attaccanti sostenuti dal governo stanno usando COVID-19

TAG ha identificato in modo specifico oltre una dozzina di gruppi di aggressori sostenuti dal governo usando temi COVID-19 come esca per tentativi di phishing e malware, cercando di ottenere i loro obiettivi per fare clic su collegamenti dannosi e scaricare file.

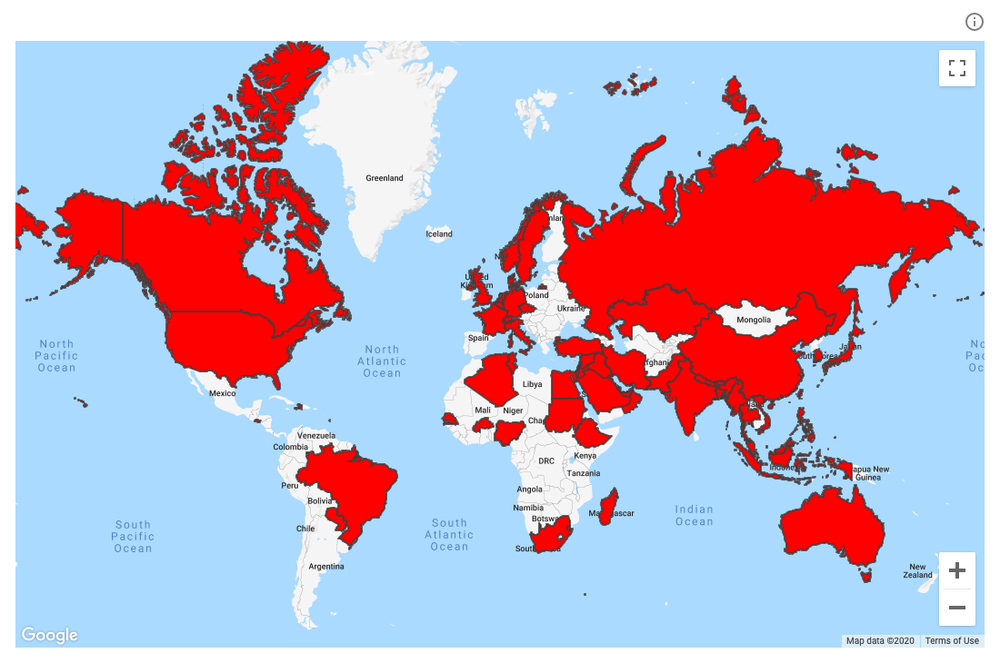

Posizione degli utenti colpiti da attacchi correlati a COVID-19 sostenuti dal governo

Una notevole campagna ha tentato di indirizzare gli account personali dei dipendenti del governo degli Stati Uniti con esche di phishing utilizzando franchising di fast food americani e messaggistica COVID-19. Alcuni messaggi offrivano pasti gratuiti e coupon in risposta a COVID-19, altri suggerivano ai destinatari di visitare siti mascherati da opzioni di ordinazione e consegna online. Una volta che le persone hanno fatto clic sulle e-mail, sono state presentate pagine di phishing progettate per indurle a fornire le credenziali del proprio account Google. La stragrande maggioranza di questi messaggi è stata inviata allo spam senza che nessun utente li abbia mai visti e siamo stati in grado di bloccare preventivamente i domini utilizzando Navigazione sicura . Non siamo a conoscenza di alcun utente che abbia il proprio account compromesso da questa campagna, ma come al solito, avvisiamo tutti gli utenti target con un avviso di "attaccante sostenuto dal governo".

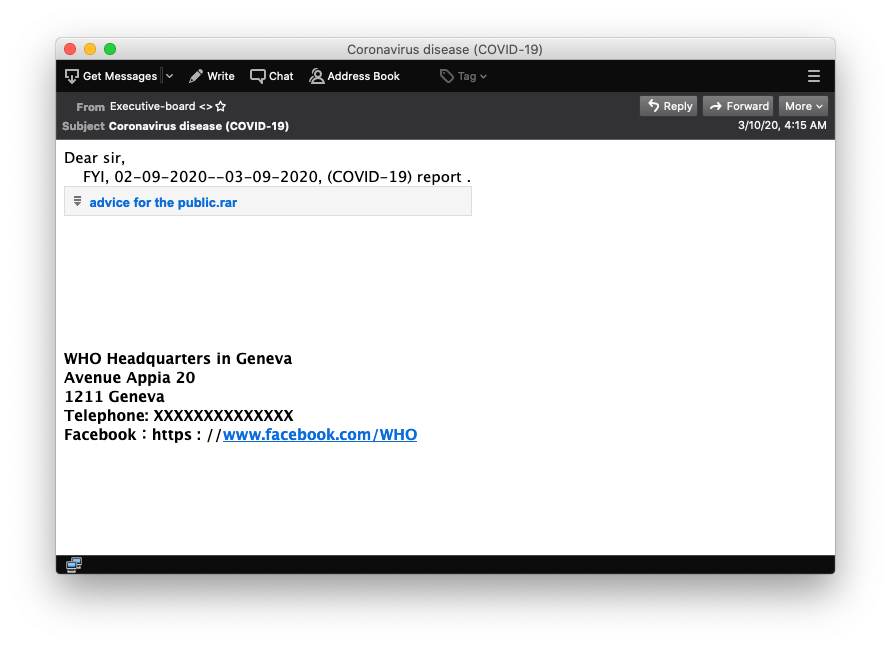

Abbiamo anche visto gli aggressori tentare di indurre le persone a scaricare malware imitando le organizzazioni sanitarie:

Le organizzazioni sanitarie internazionali e nazionali stanno diventando obiettivi

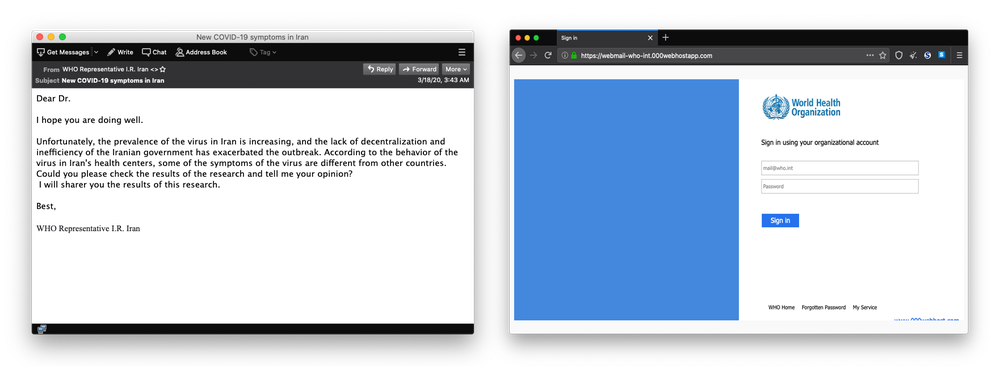

Il nostro team ha anche trovato nuovi target specifici di COVID-19 delle organizzazioni sanitarie internazionali, tra cui attività che confermano la segnalazione a Reuters all'inizio di questo mese ed è coerente con il gruppo di attori delle minacce spesso definito come Charming Kitten. Il team ha visto attività simili da un attore sudamericano, noto esternamente come Packrat, con e-mail che si collegavano a un dominio che falsificava la pagina di accesso dell'Organizzazione mondiale della sanità. Questi risultati mostrano che le organizzazioni sanitarie, le agenzie di sanità pubblica e le persone che vi lavorano stanno diventando nuovi obiettivi a seguito di COVID-19. Stiamo aggiungendo in modo proattivo ulteriori protezioni di sicurezza, come soglie più elevate per l'accesso e il recupero dell'account Google, a oltre 50.000 di tali account ad alto rischio.

A sinistra: messaggio di contatto di Charming Kitten. A destra: pagina di phishing Packrat

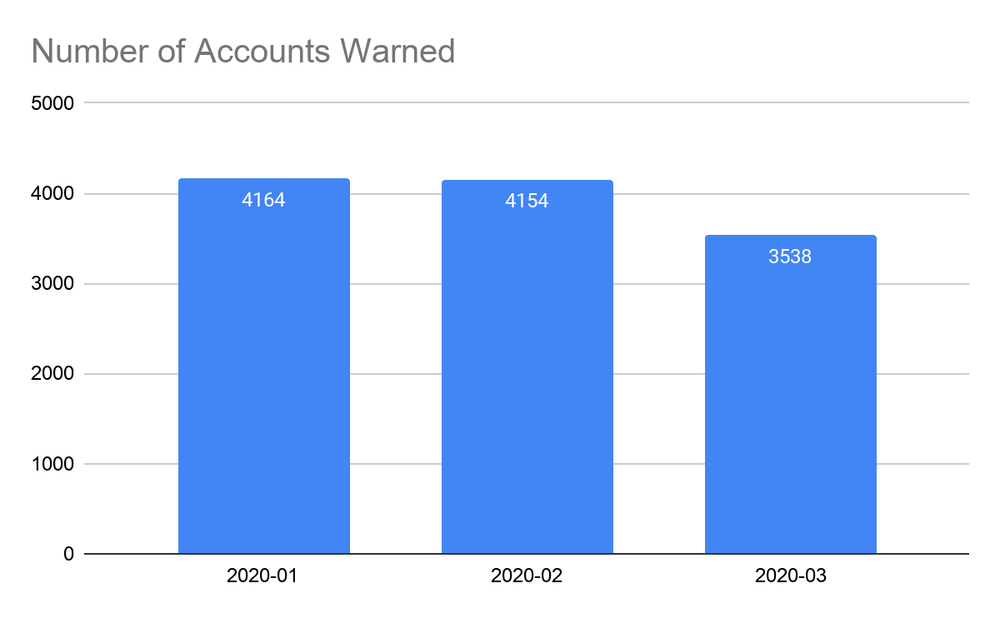

Conti che hanno ricevuto un avviso di "attaccante sostenuto dal governo" ogni mese del 2020

Quando lavoriamo per identificare e prevenire le minacce, utilizziamo una combinazione di strumenti investigativi interni, condivisione delle informazioni con i partner del settore e forze dell'ordine, nonché lead e informazioni di ricercatori di terze parti. Per aiutare questa più ampia comunità di ricercatori sulla sicurezza, Google fornisce oltre $ 200.000 in sovvenzioni nell'ambito di un nuovo fondo COVID-19 per la ricerca sulla vulnerabilità per i ricercatori di Google VRP che aiutano a identificare varie vulnerabilità.

Mentre il mondo continua a rispondere a COVID-19, ci aspettiamo di vedere nuove esche e schemi. I nostri team continuano a seguirli e a fermarli prima che raggiungano le persone, e continueremo a condividere risultati nuovi e interessanti.

Fonte: Google